Problem: [陇剑杯 2021]jwt(问6)

思路

- 题目描述中提到,黑客通过某个流量请求修改了配置文件。为了找到这个配置文件的绝对路径,我们需要仔细分析捕获的流量数据。通常,黑客修改配置文件的方式可能通过 WebShell 或命令注入等漏洞来进行。(如有不对欢迎大佬指正!

在这个例子中,我们的目标是通过网络流量数据分析,找出黑客修改配置文件的路径。

现在我们从小白的视角开启

1. 找到可疑的 HTTP 请求

下载安装好 WireShark 后打开,我们首先从流量中筛选出 HTTP 请求,这些请求通常会和 Web 应用进行交互。根据题目的提示,黑客修改了一个配置文件,通常这种操作可能发生在某些特定的 HTTP 请求中,尤其是涉及执行命令或修改服务器文件的请求。

在给出的数据包中,关键的 POST 请求路径是 /exec。这个路径看起来是用于执行命令的,可能是 WebShell 或者命令注入的入口。WebShell 是一种攻击者可以用来在受害服务器上执行命令的恶意脚本,它可能会让黑客执行任何操作,包括修改配置文件。

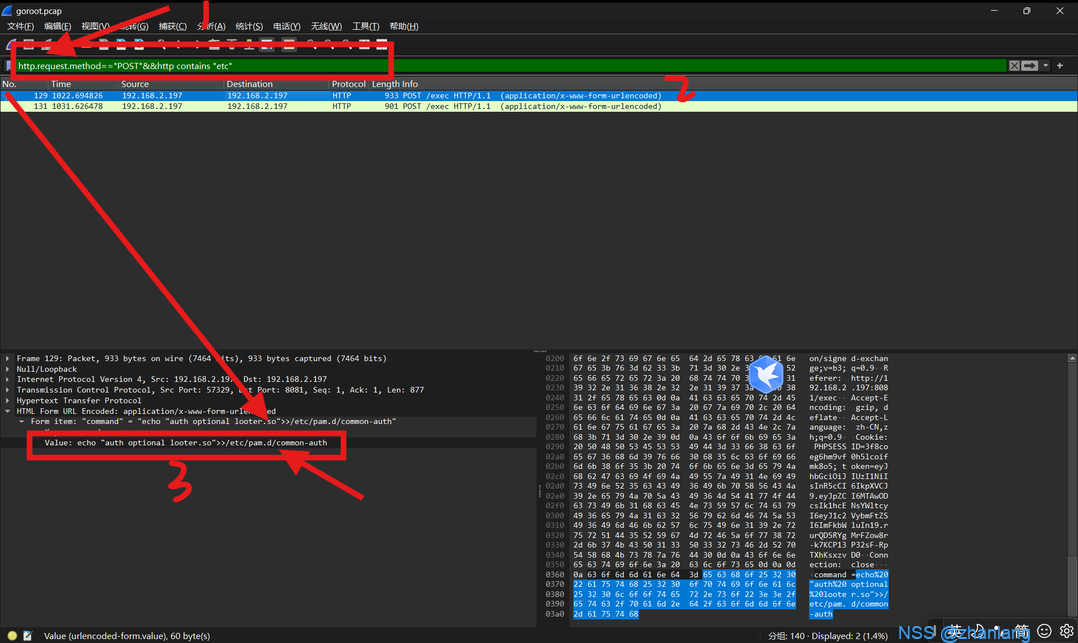

- 我们在有蓝色标签的右边框框输入以下筛选条件

http.request.method=="POST"&&http contains "etc"

2. 分析 POST /exec 请求

当我们看到了 POST /exec 请求时,我们要特别关注以下几点:

- 请求方法:

POST表示这是一个向服务器发送数据的请求,通常会涉及到文件修改、命令执行或者表单提交等操作。

3. 为什么要分析请求体?

请求体中通常包含了黑客通过 WebShell 或命令注入方式发送给服务器的具体命令。如果我们能够解码并查看这些命令,就能知道黑客执行了什么操作。在这道题目中,我们特别关注是否有修改配置文件的命令。

我们通过分析 POST 请求的内容,可以看到:

command=echo%20"auth%20optional%20looter.so" >> /etc/pam.d/common-auth

这里的 command 参数包含一个恶意命令,具体操作是将 auth optional looter.so 追加到 /etc/pam.d/common-auth 文件中。这是一条在 Linux 系统中修改 PAM 配置文件的命令,目的是让系统在认证过程中加载恶意模块(looter.so),这样黑客就可以通过篡改认证流程来获取对系统的控制权限。

总结

- 通过分析

POST /exec请求体中的命令,我们合理推测黑客的修改目标是/etc/pam.d/common-auth文件,且他们通过修改该文件来插入恶意认证模块(looter.so)。这个文件是 Linux 系统中与认证相关的核心配置文件,因此修改该文件对系统的安全性有重要影响。 - 虽然我们无法直接通过网络流量“看到”文件被修改,但通过命令内容的分析,我们可以推测出攻击的目标文件和意图。

- 为了验证,最直接的方式是检查

/etc/pam.d/common-auth文件的内容是否被修改,查看是否有恶意的模块被加载。希望有帮助到你~