Problem: [LitCTF 2023]easy_shark

思路

- 解题大致思路

EXP

下载附件发现是一个压缩包,解压发现是要密码的,但是使用ARCHPR这个工具进行密码爆破发现爆破不成功

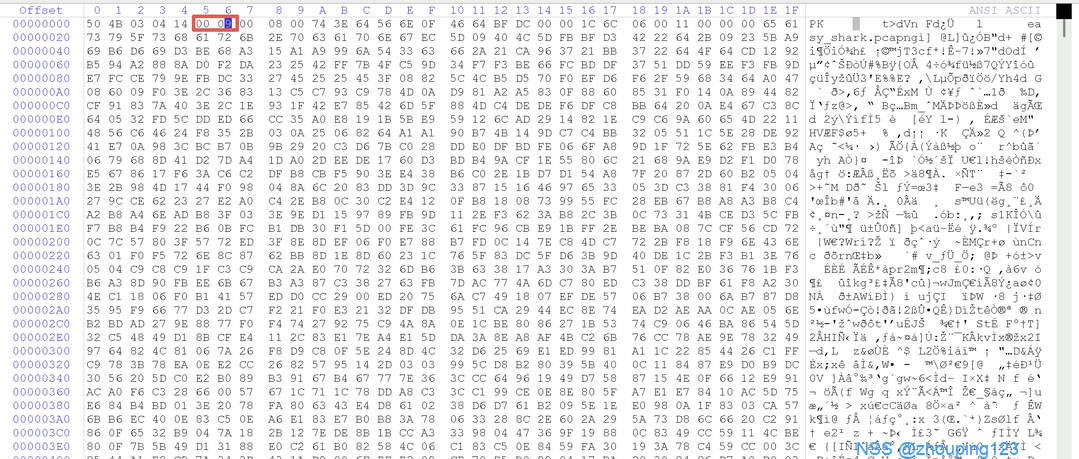

将压缩包放到winhex中发现是伪加密

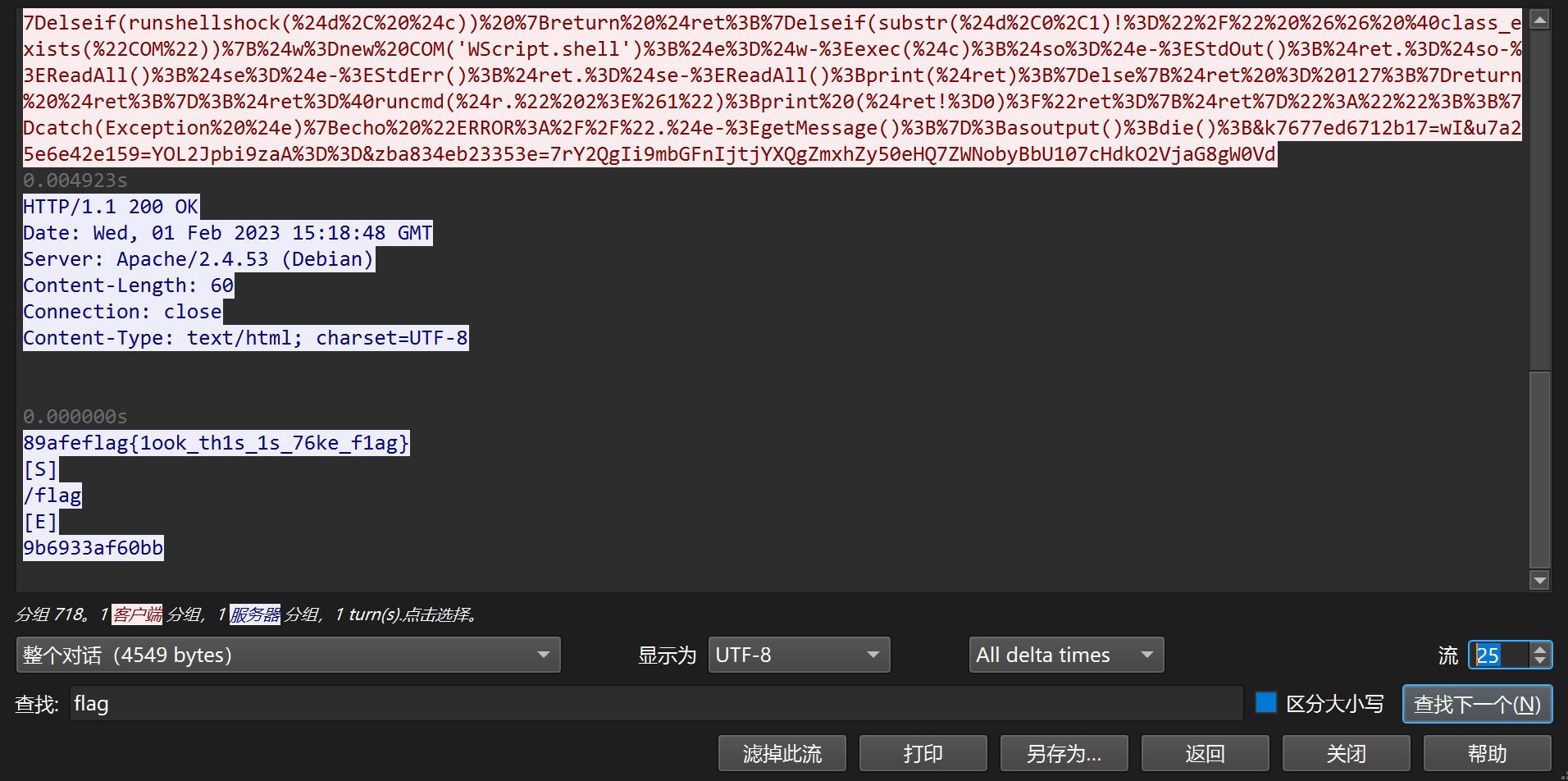

将上面的00 09改为00 00,保存,解压,是一个pcapng文件,使用wiredhark,打开文件,先是过滤http,然后查找flag字符,发现89afeflag{1ook_th1s_1s_76ke_f1ag}

30b9fflag{1ook_th1s_1s_76ke_f1ag}

这几个尝试了发现是假的flag,继续找,

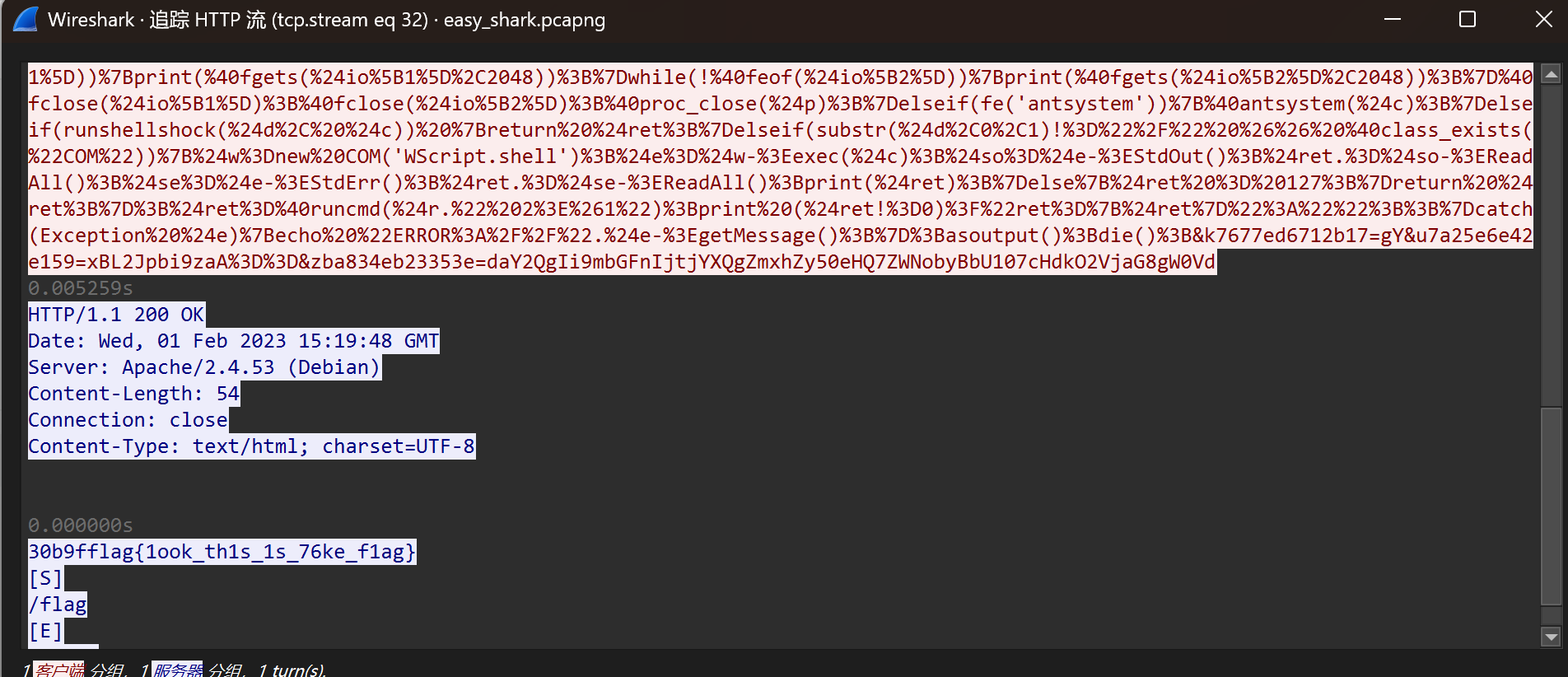

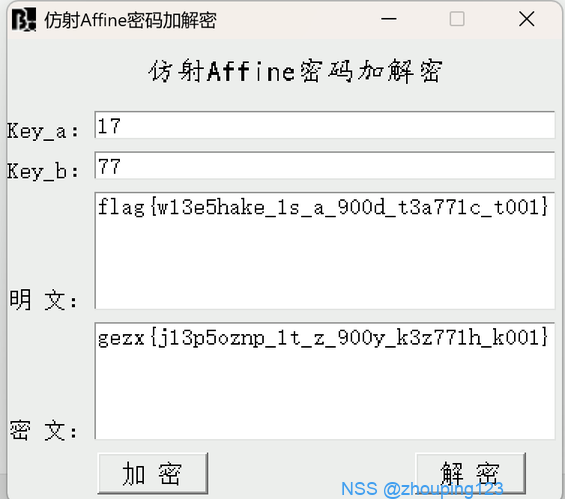

发现gezx{j13p5oznp_1t_z_900y_k3z771h_k001}上面还有一个方程(x^2-x**2)+(x-17)(x-77)=0,一个是17,一个是77,这有一串字符串两个数字,让人联想到了 放射Affine密码

g{w13e5hake_1s_a_900d_t3a771c_t001}

输入flag,返回错误

返回到题目首页

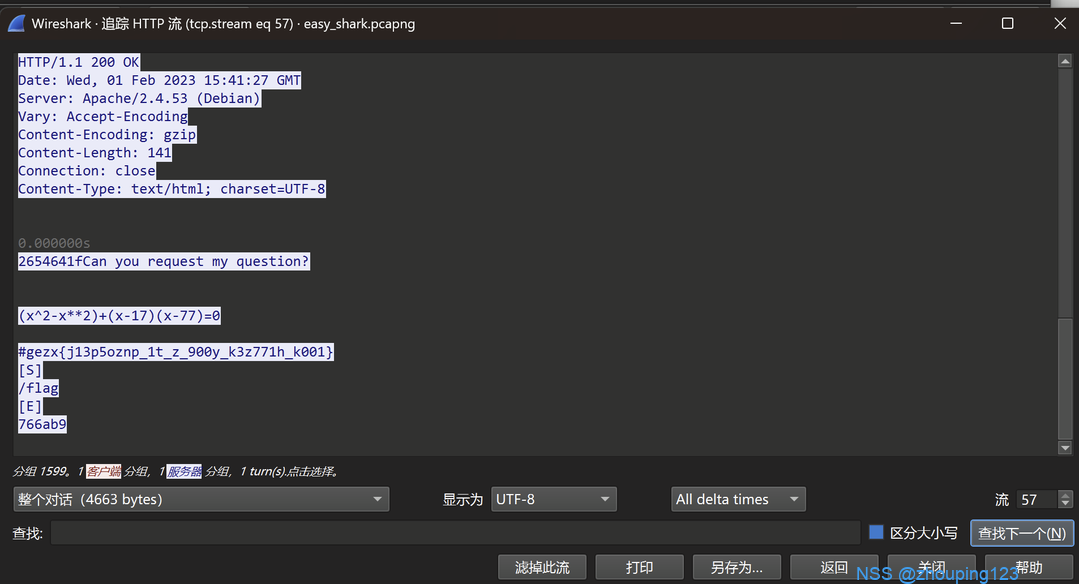

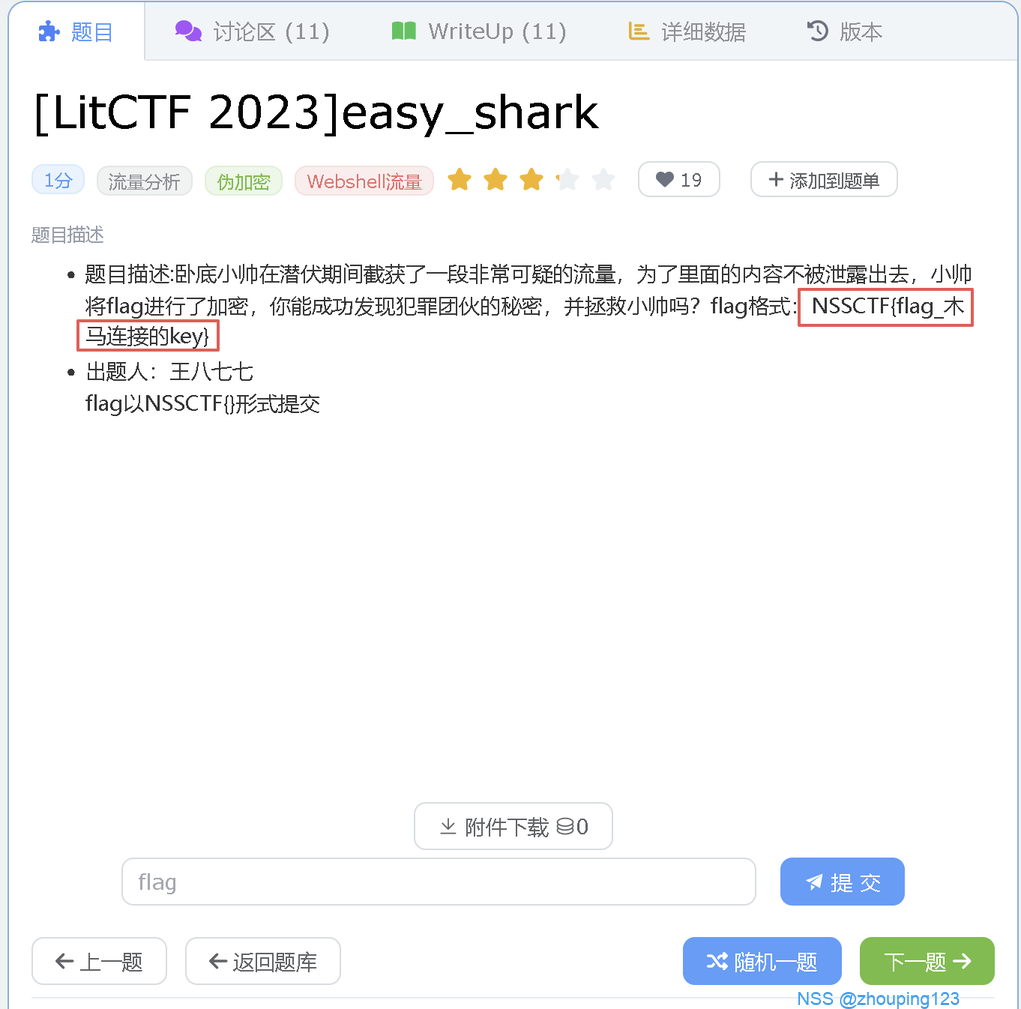

发现flag_后面还要有木马连接的key

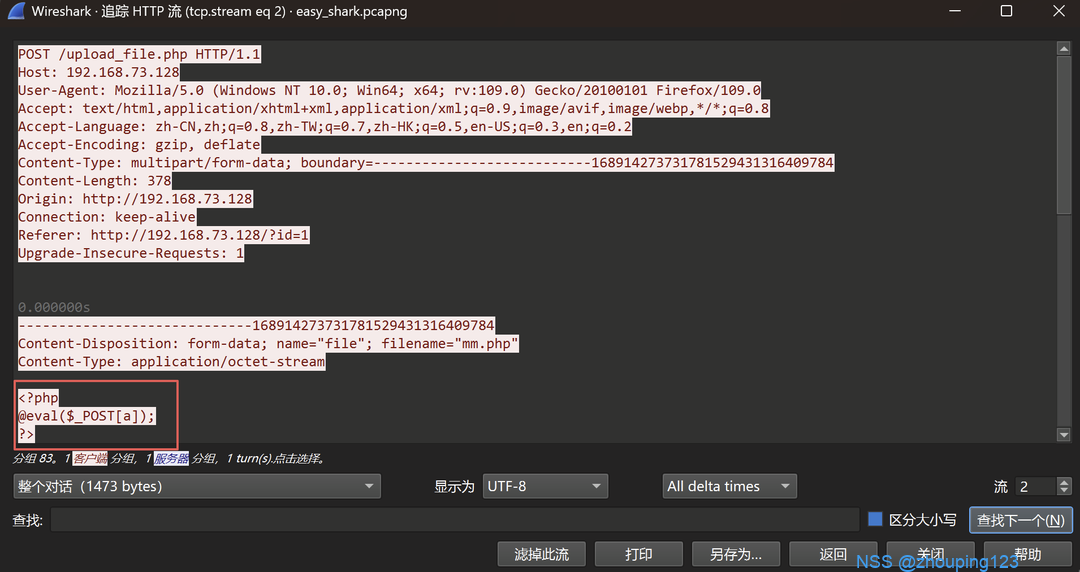

返回到wireshark中,过滤http,一般的木马文件是mm.php文件,所以我就在查找字符处输入mm.php发现了一句话木马,它的连接key是a

所以flag是NSSCTF{w13e5hake_1s_a_900d_t3a771c_t001_a}

总结

- 对该题的考点总结